2024 第四届“中科实数杯”全国电子数据取证与司法鉴定挑战赛

赛后完整复现

- 检材一硬盘的 MD5 值为多少?

80518bc0dbf3315f806e9edf7ee13c12

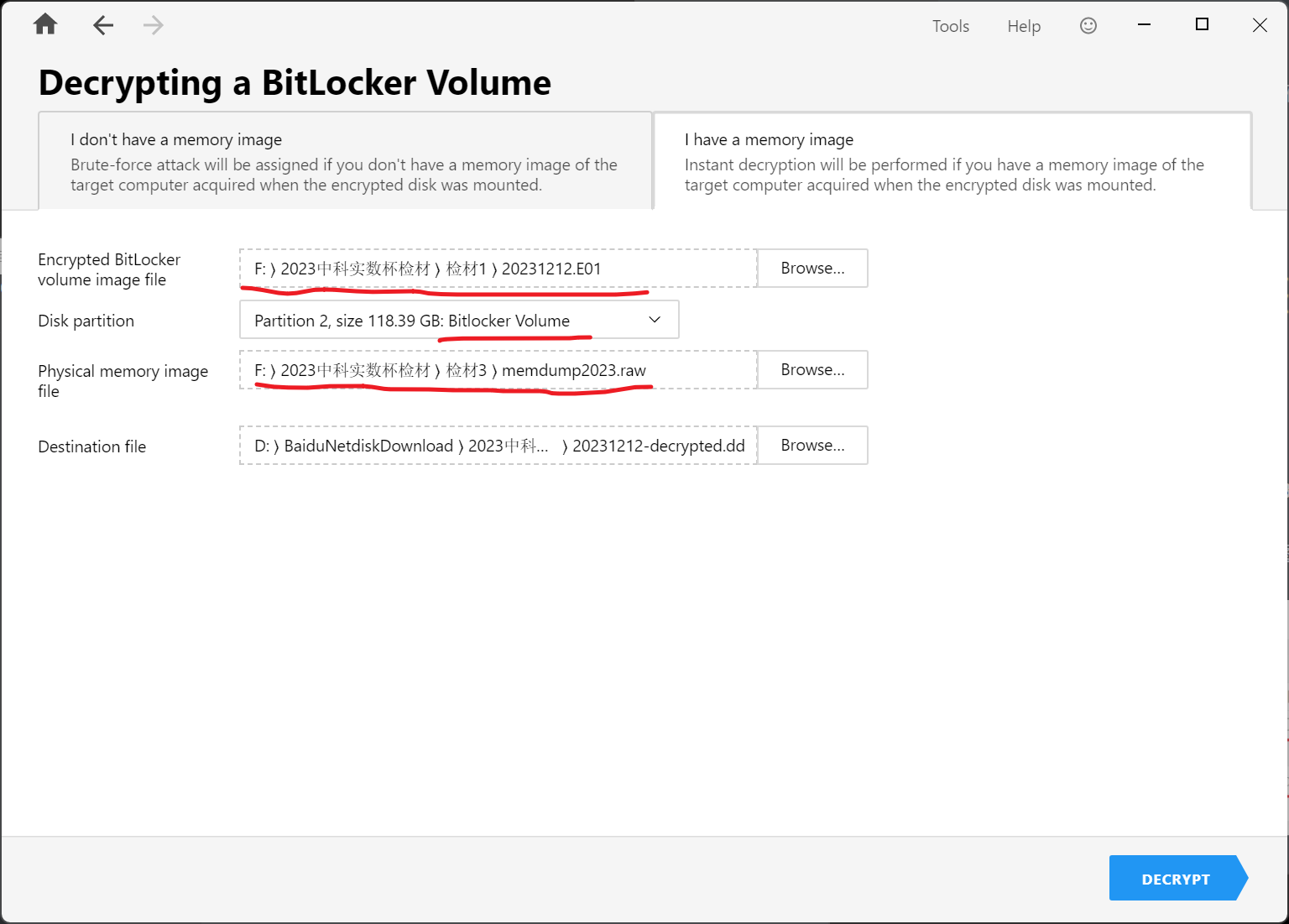

2. 检材一 bitlocker 的恢复密钥是多少?

585805-292292-462539-352495-691284-509212-527219-095942

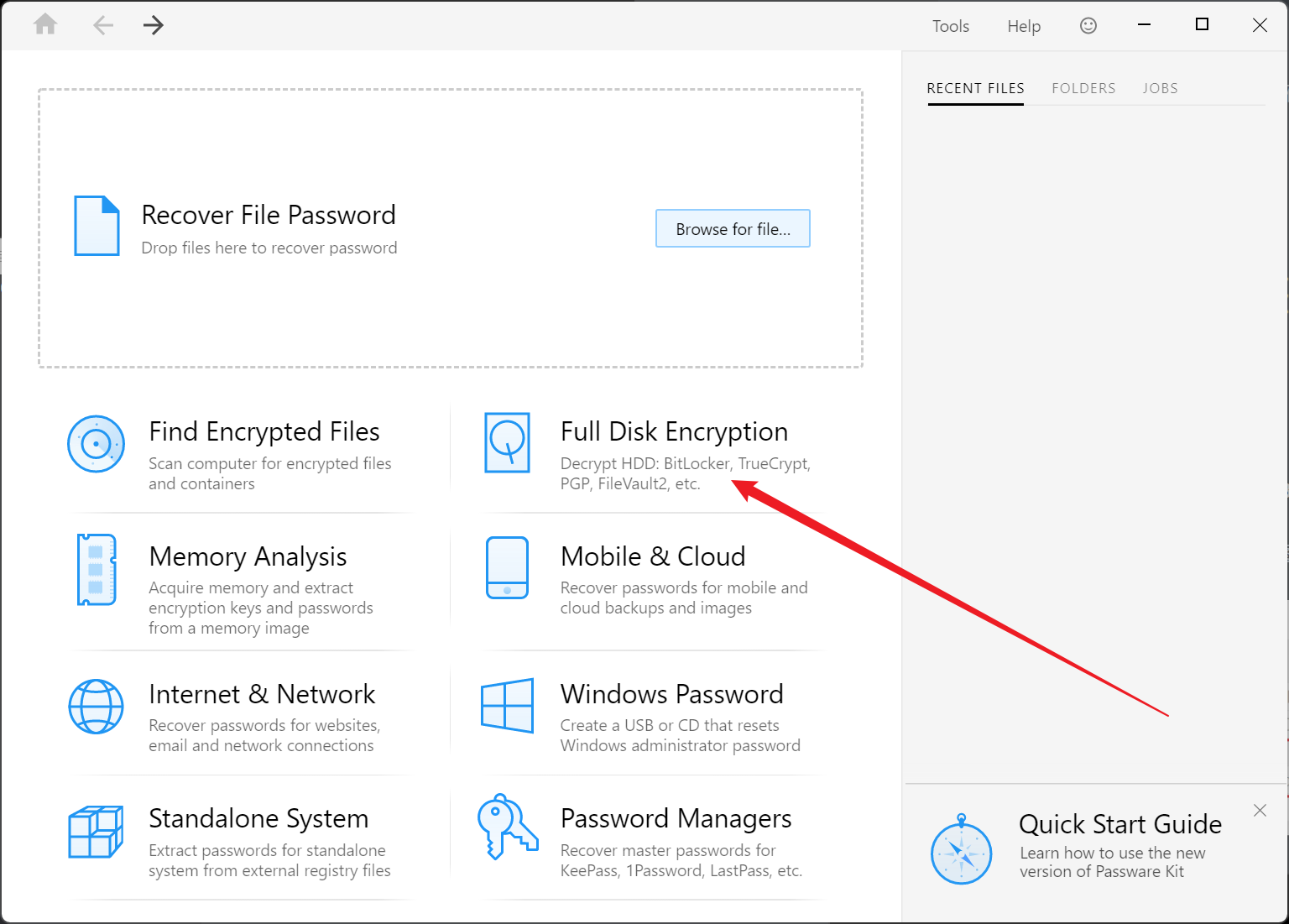

PasswareKitForensic

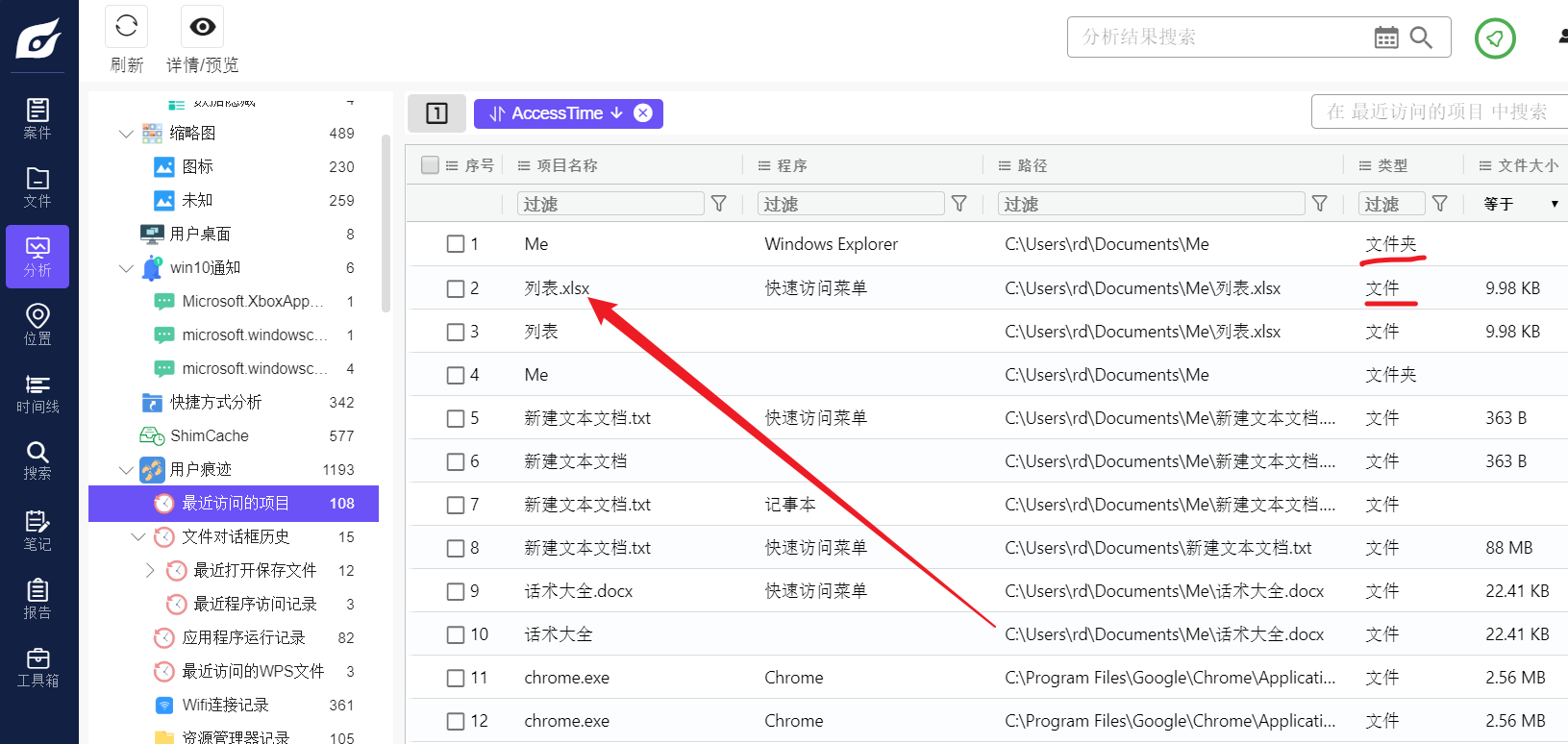

- 检材一镜像中用户最近一次打开的文件名是什么?

列表.xlsx

- 检材一硬盘系统分区的起始位置?

332398592

(火眼分析好像无法取物理位置)

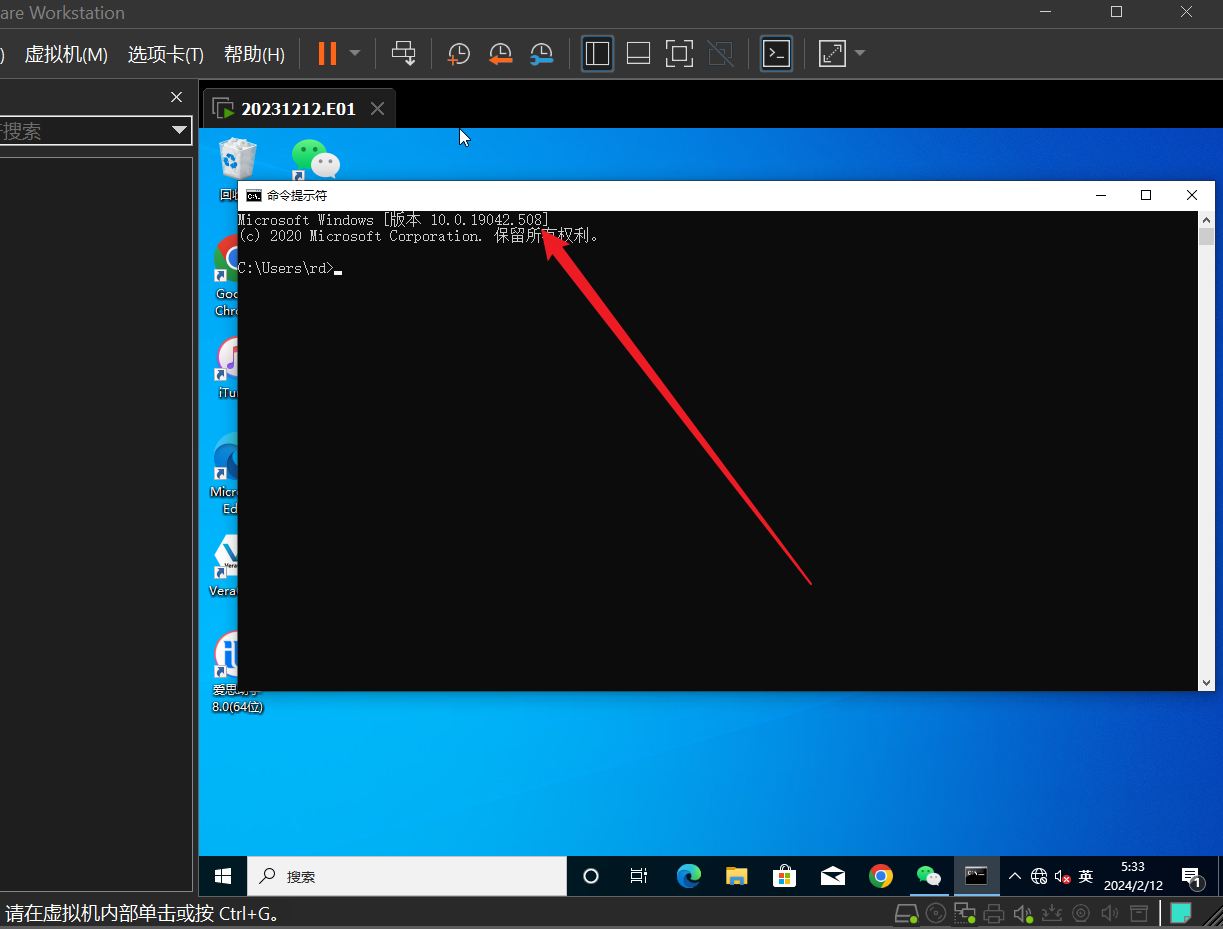

- 检材一系统的版本号是多少(格式:x.x.x.x)

10.0.19042.508

- 检材一回收站中的文件被删除前的路径

C:\Users\rd\Desktop\iTunes(12.13.0.9).exe

- 检材一给出最后一次修改系统时间前的时间

2023-12-12 16:37:12

- 检材一最后一次远程连接本机的时间

2023-12-11 15:57:02

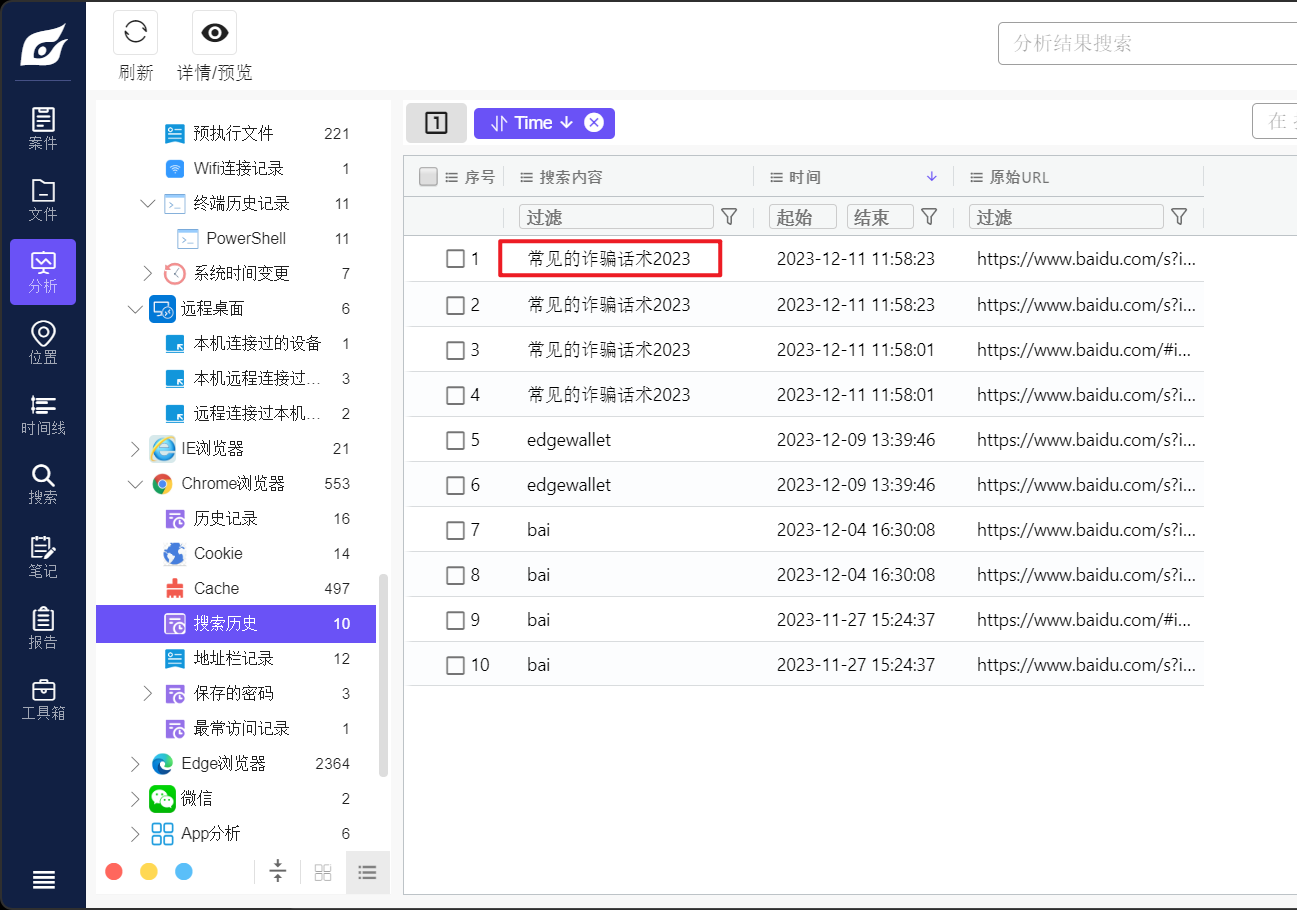

- 检材一 Chrome 浏览器最后一次搜索过的关键词是什么

常见的诈骗话术 2023

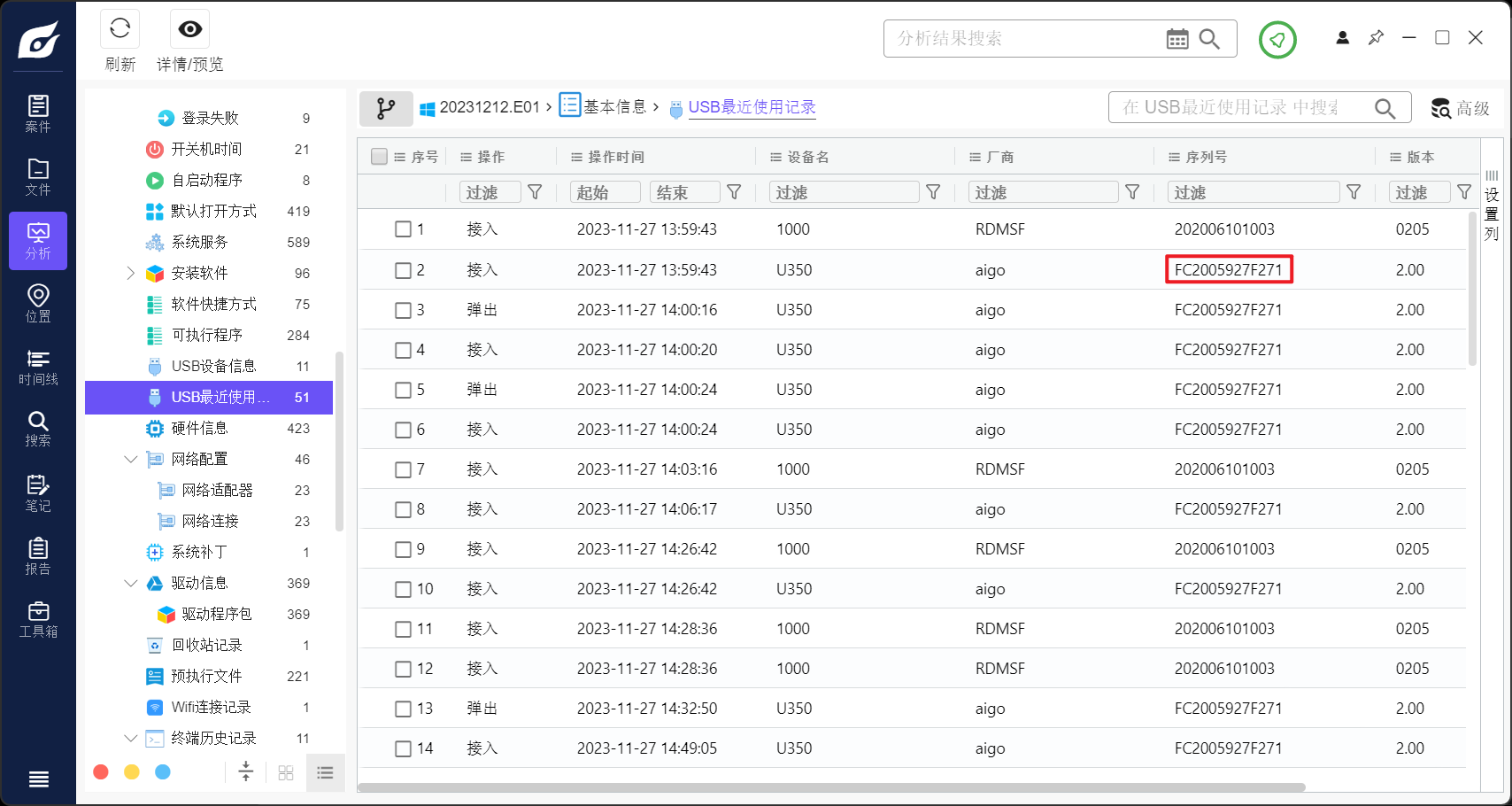

- 检材一是否连接过 U 盘,如有,请给出 U 盘的 SN 码

FC2005927F271

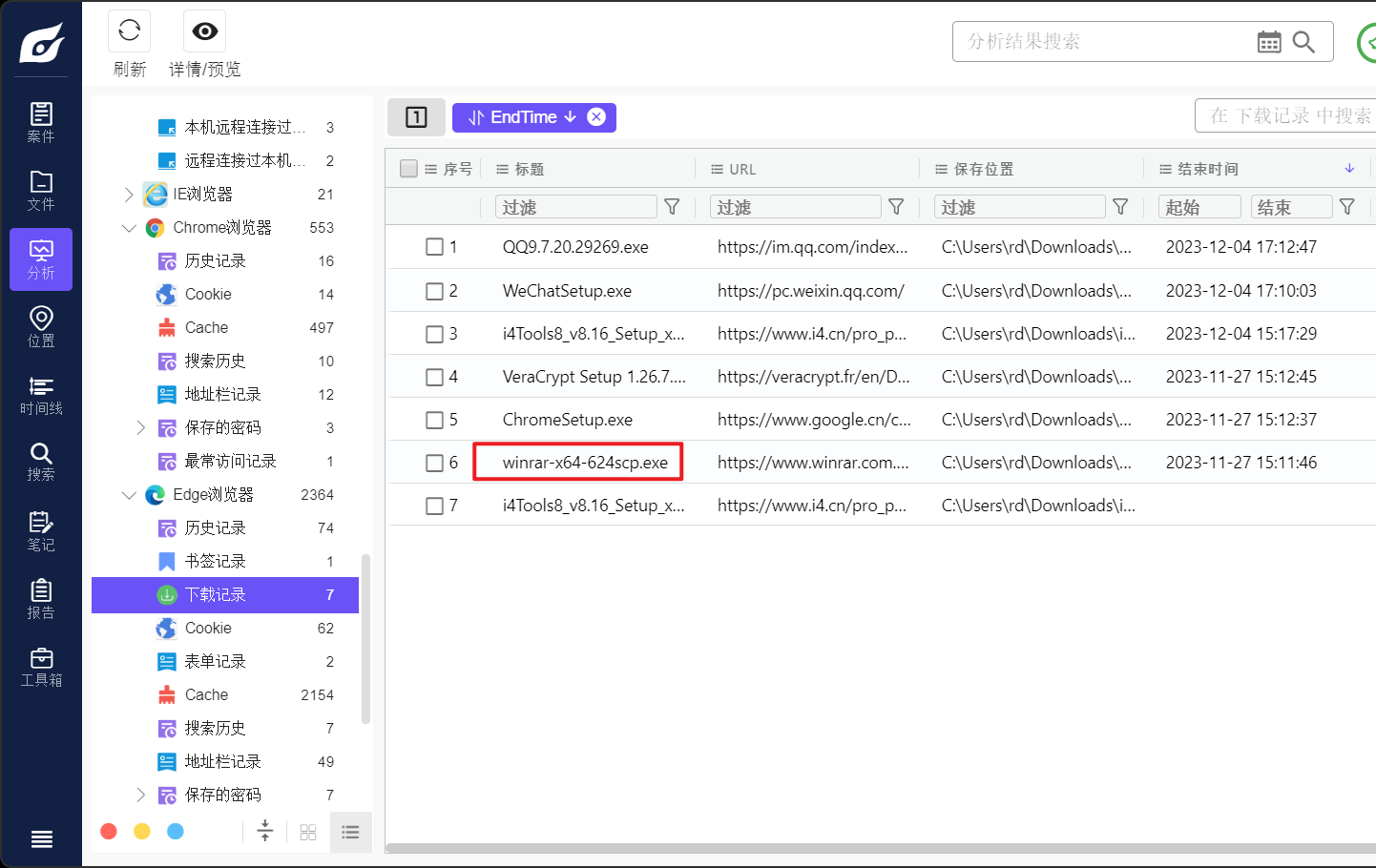

- 检材一 Edge 浏览器最早一次下载过的文件文件名是

winrar-x64-624scp.exe

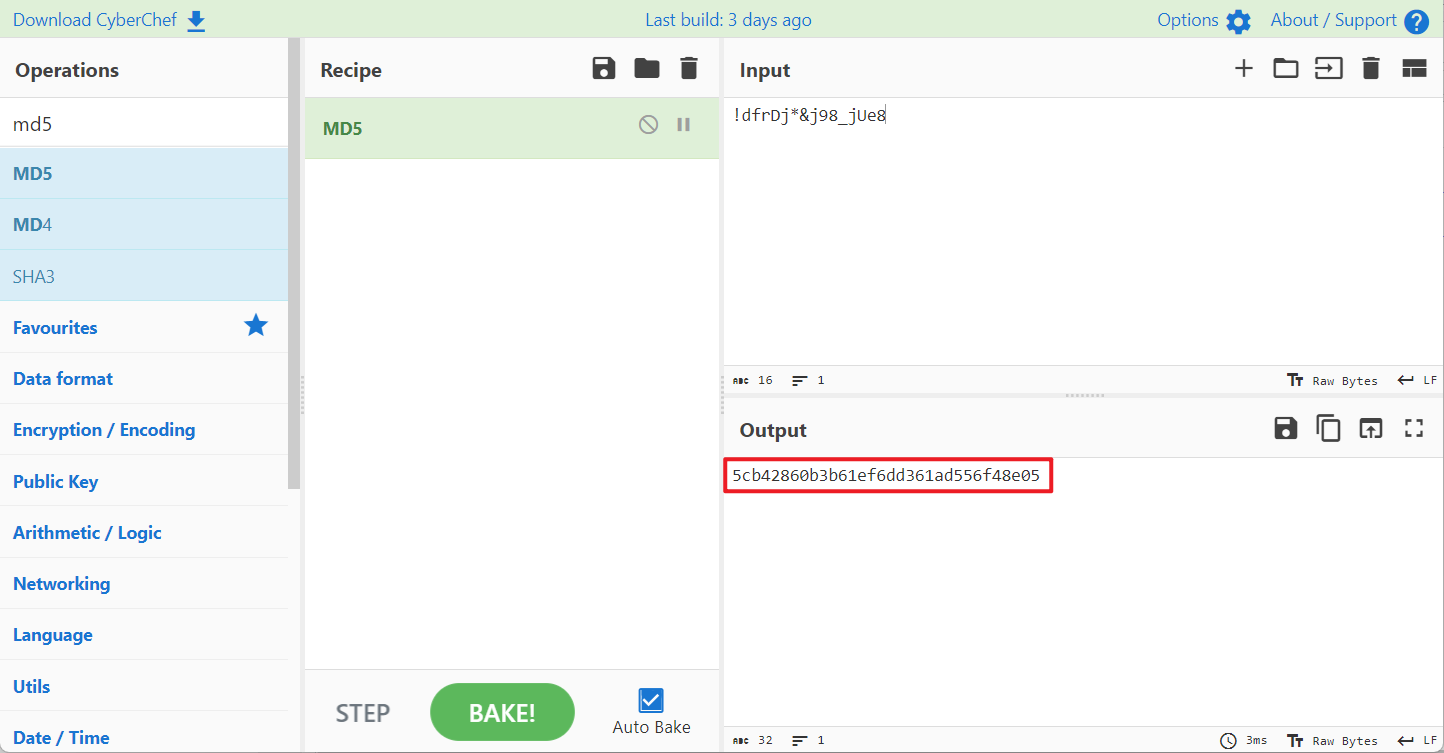

- 嫌疑人访问的微博的密码的 MD5 值

5cb42860b3b61ef6dd361ad556f48e05

13、14、15、17. 检材二备份的设备名称是什么,检材二手机的 IOS 系统版本是多少,检材二备份的时间是多少,检材二使用过的号码 ICCID 是多少。

设备名称:“User” 的 iPhone

IOS 系统版本:17.0

备份的时间是:2023-12-09 15:02:28

使用过的号码 ICCID 是:89860000191997734908

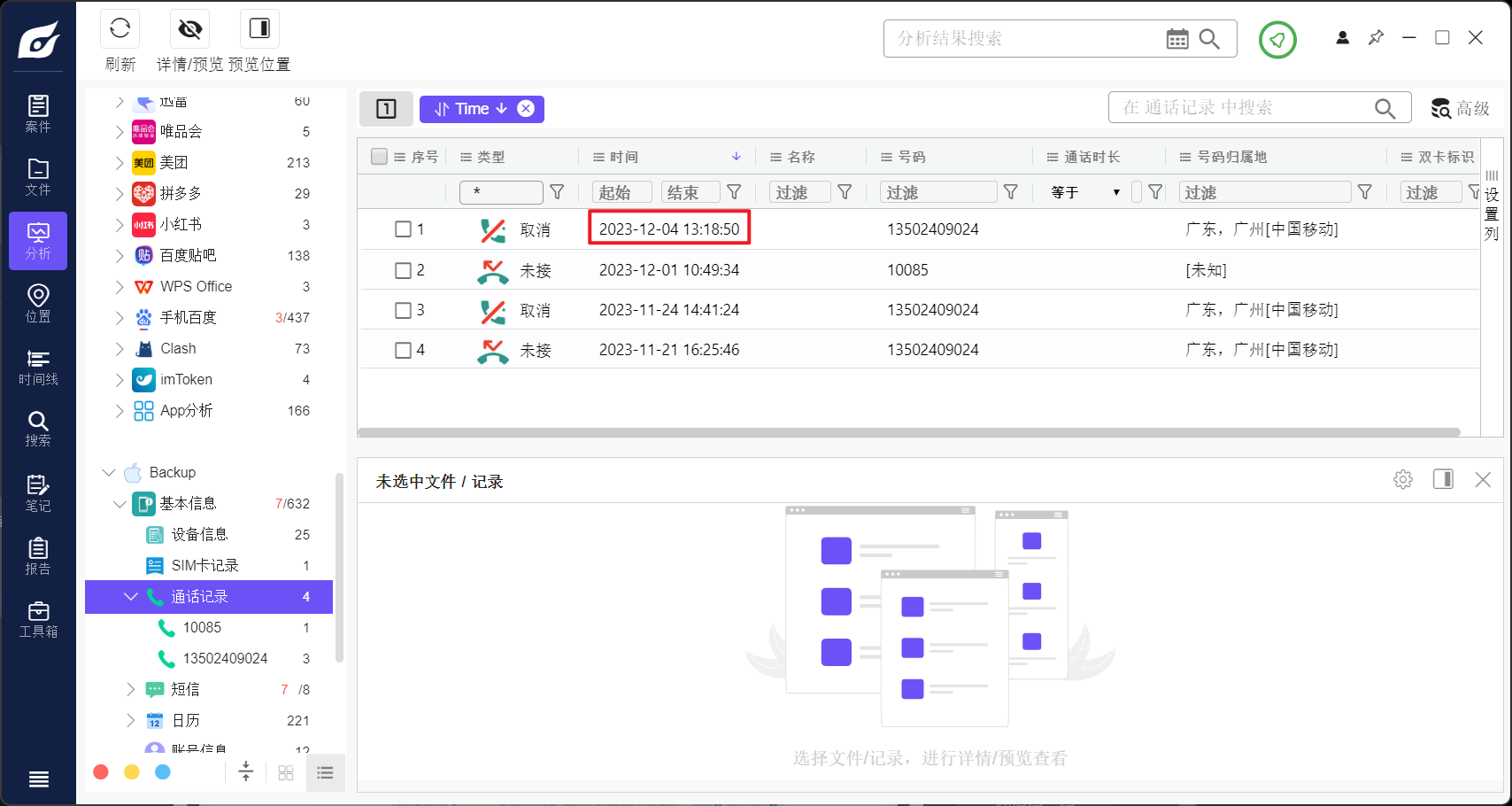

- 嫌疑人 iphone 手机给号码 “13502409024” 最后一次打电话的时间是。

由从检材1中提取出的ios备份数据得知,

由加密备份中获取到的手机通话记录可知给号码 “13502409024” 最后一次打电话的时间是

2023-12-04 13:18:50

- 检材二手机中高德地图最后搜索的地址。

万达广场 (南沙店)(双山大道 3 号)

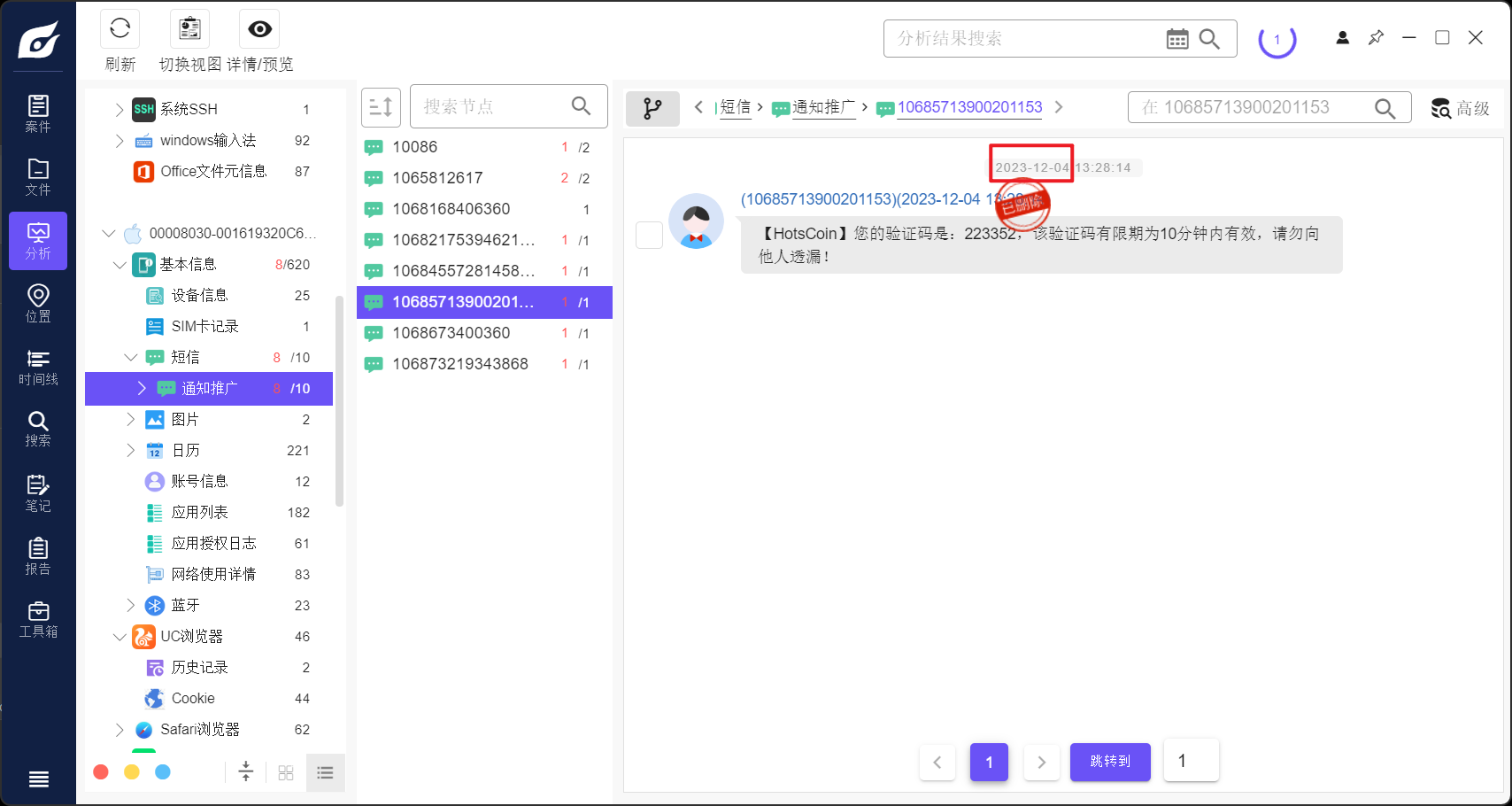

- 检材二手机最后一次登陆 / 注册 “HotsCoin” 的日期是

2023-12-04

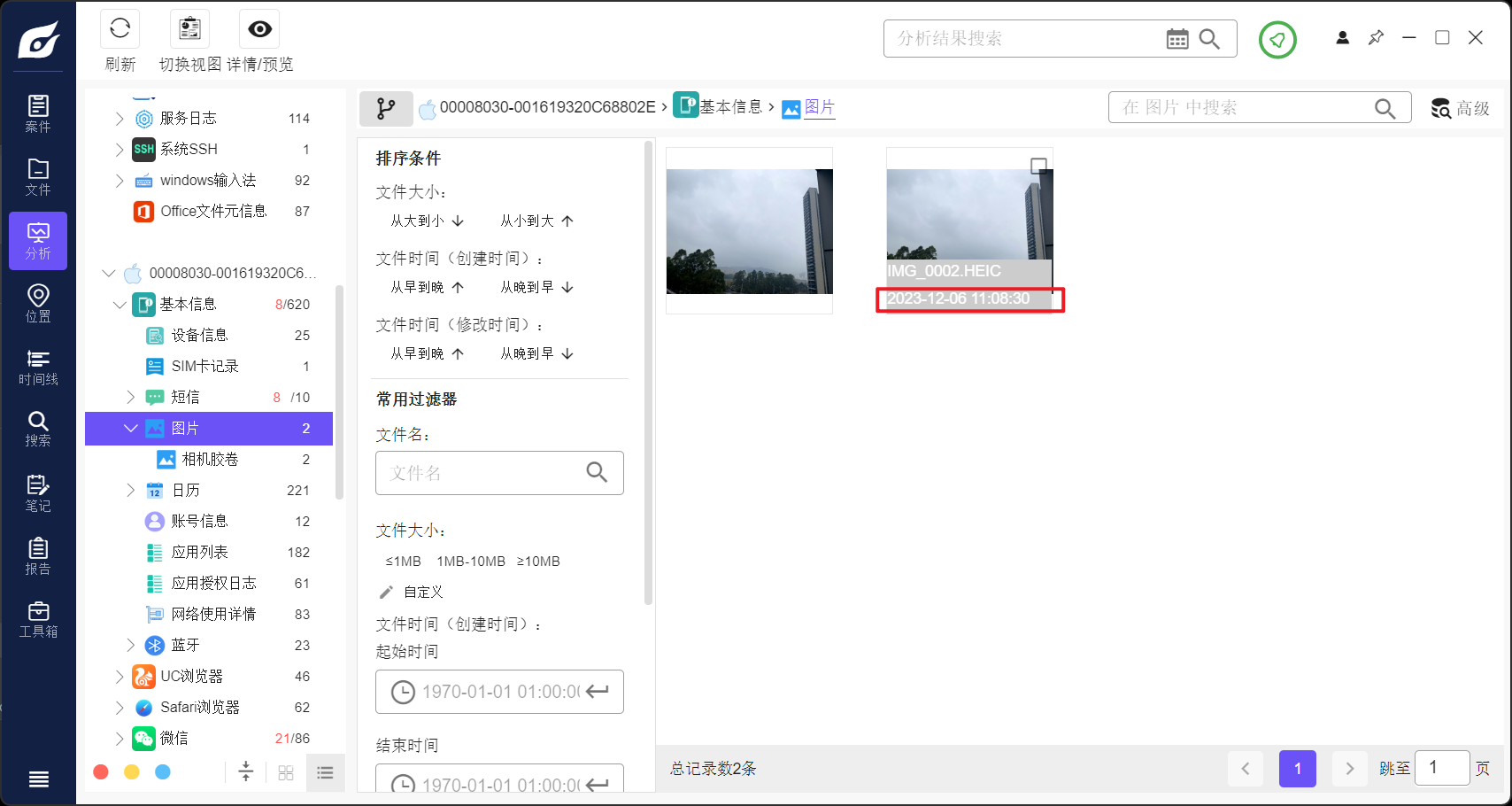

- 检材二手机中照片 “IMG_0002” 的拍摄时间是?

2023-12-06 11:08:30

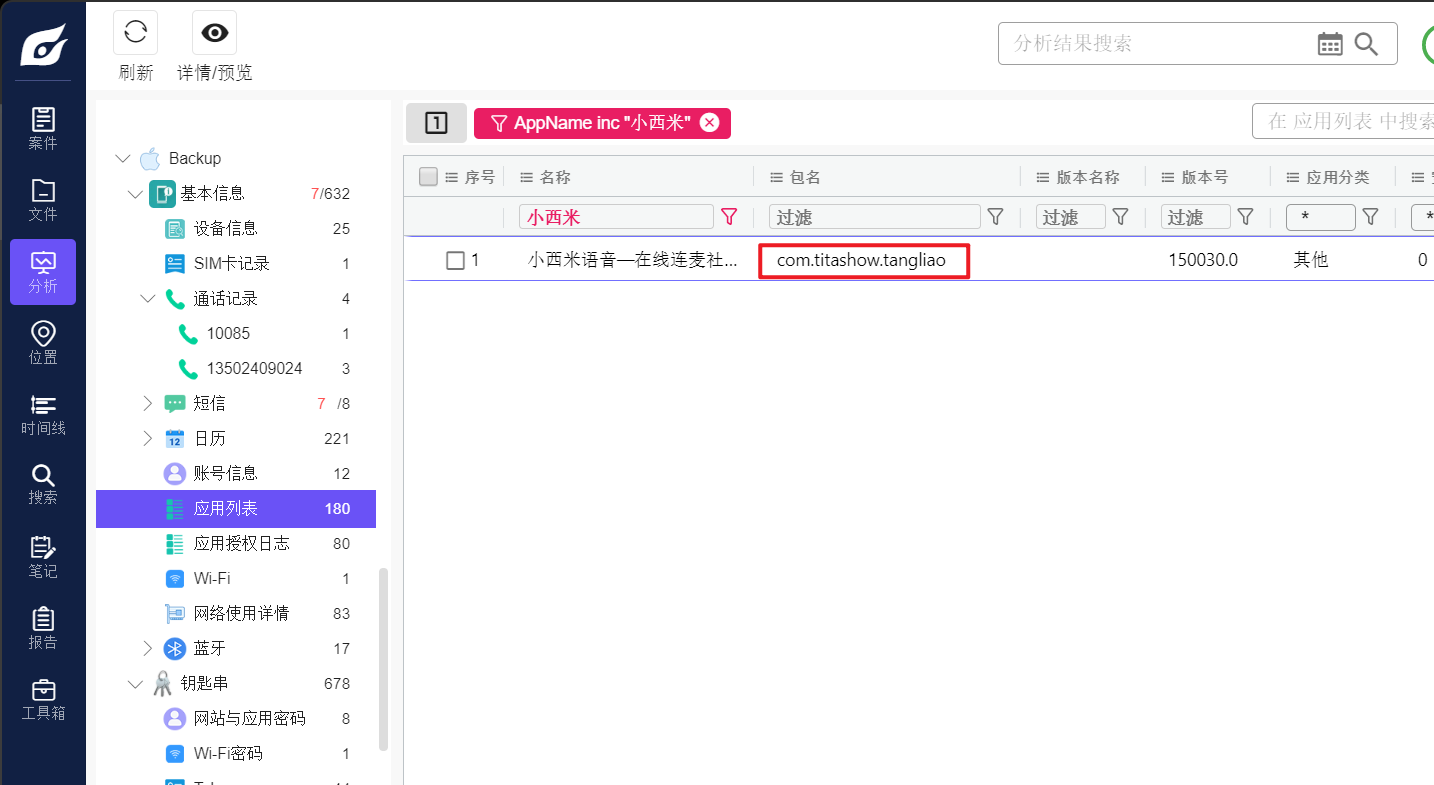

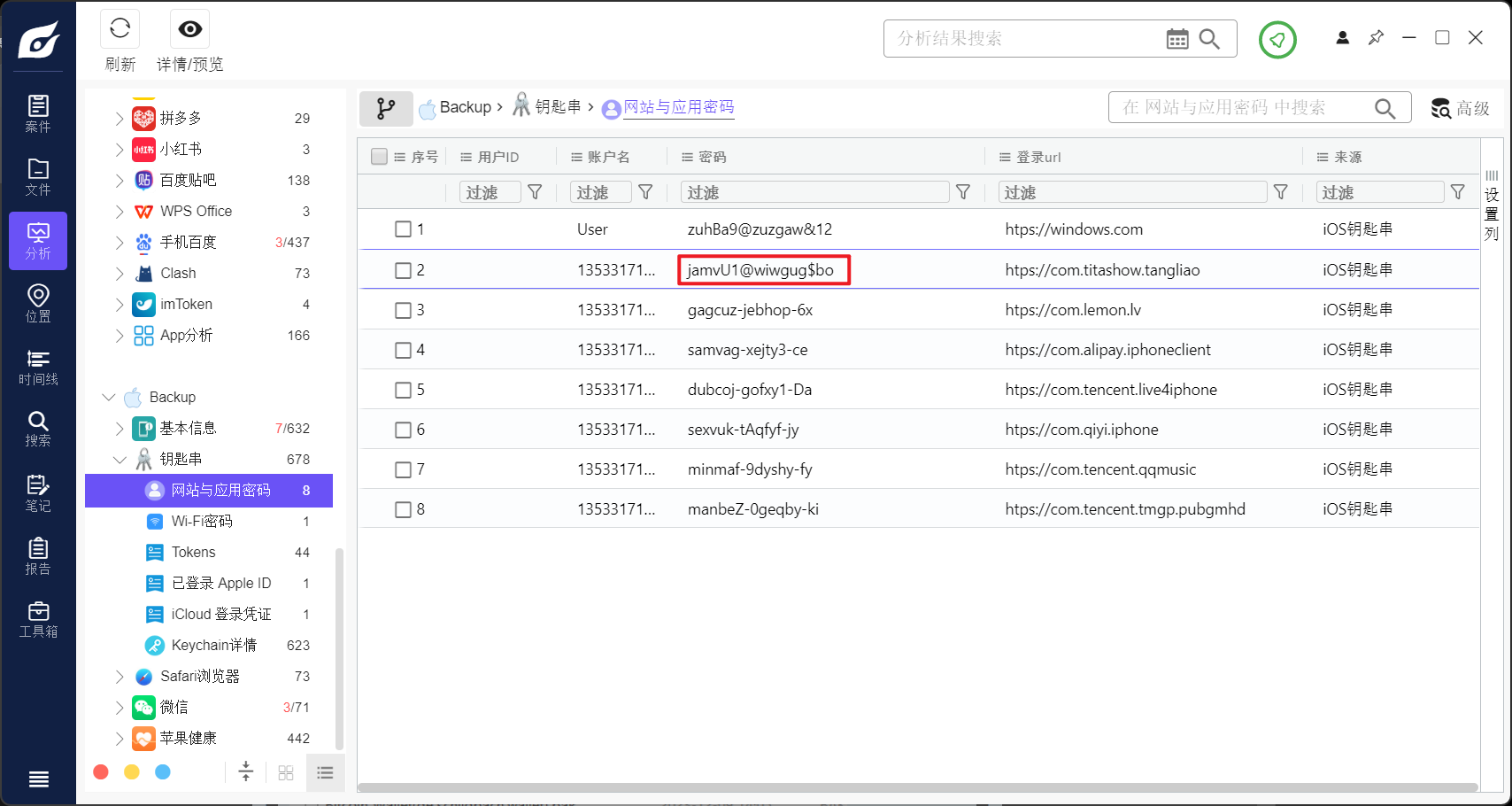

- 检材二中 “小西米语音”app 的 Bundle ID 是什么?

com.titashow.tangliao

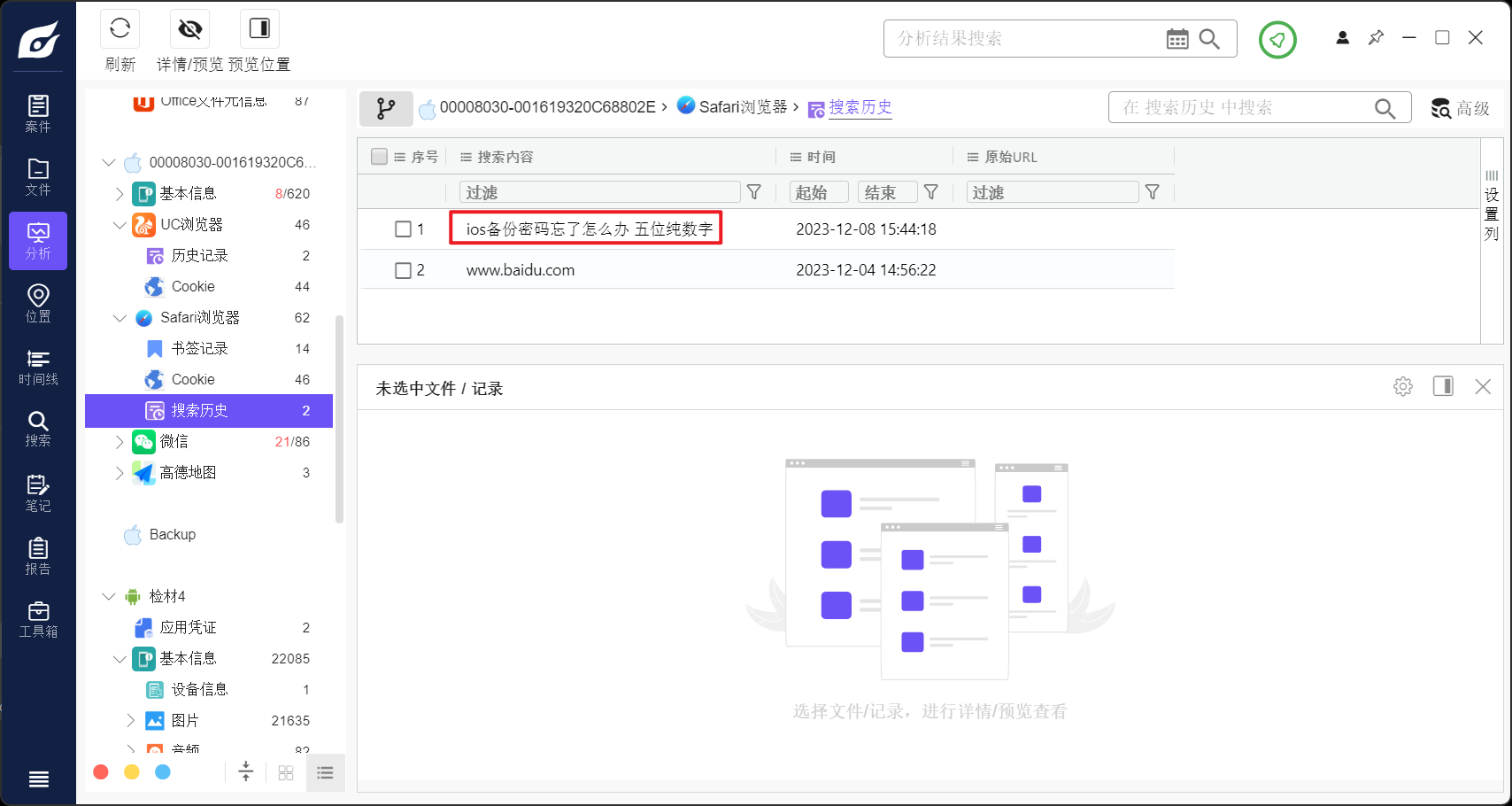

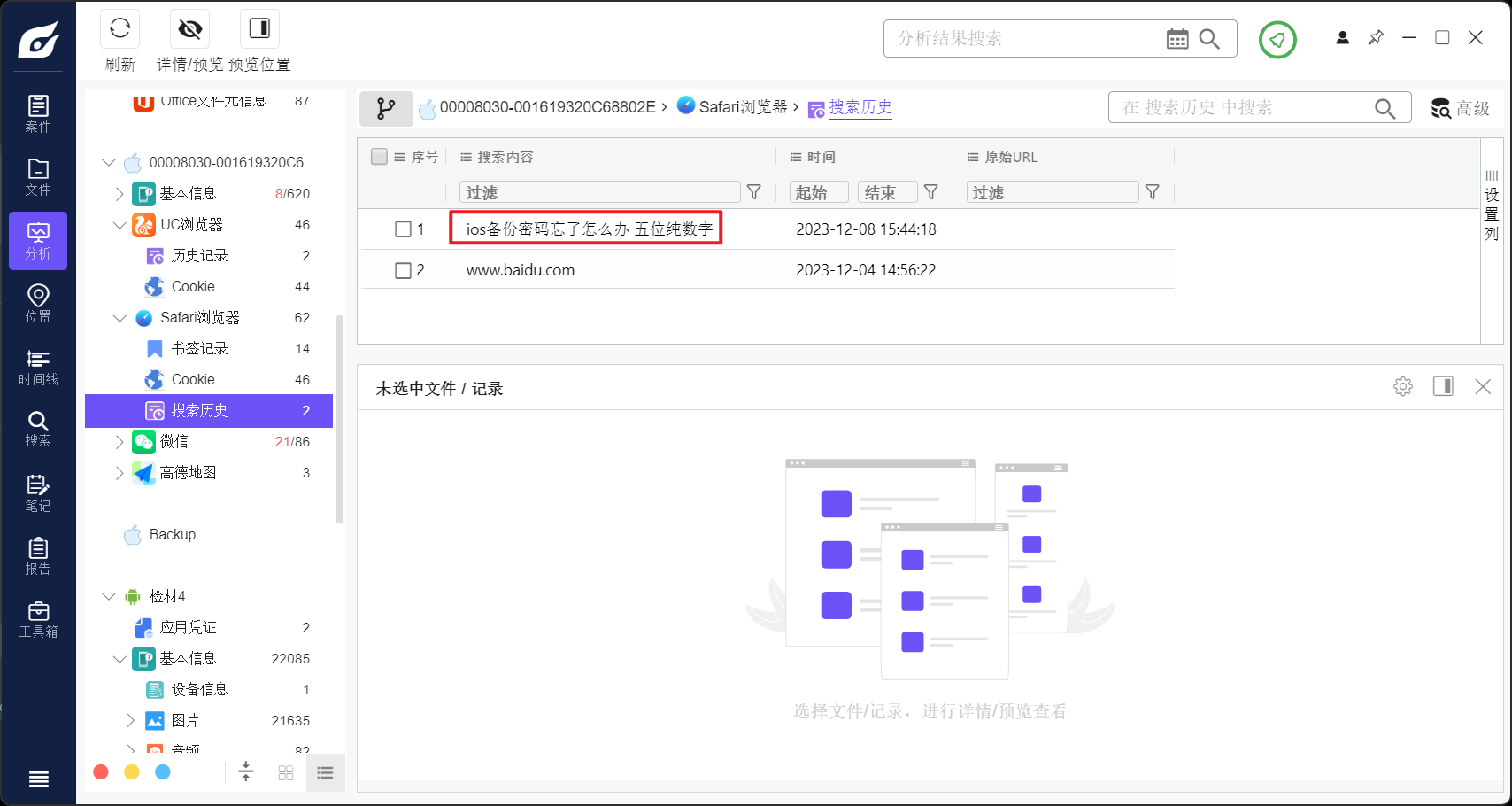

- 检材二中浏览器最后一次搜索的关键词是什么?

ios 备份密码忘了怎么办 五位纯数字

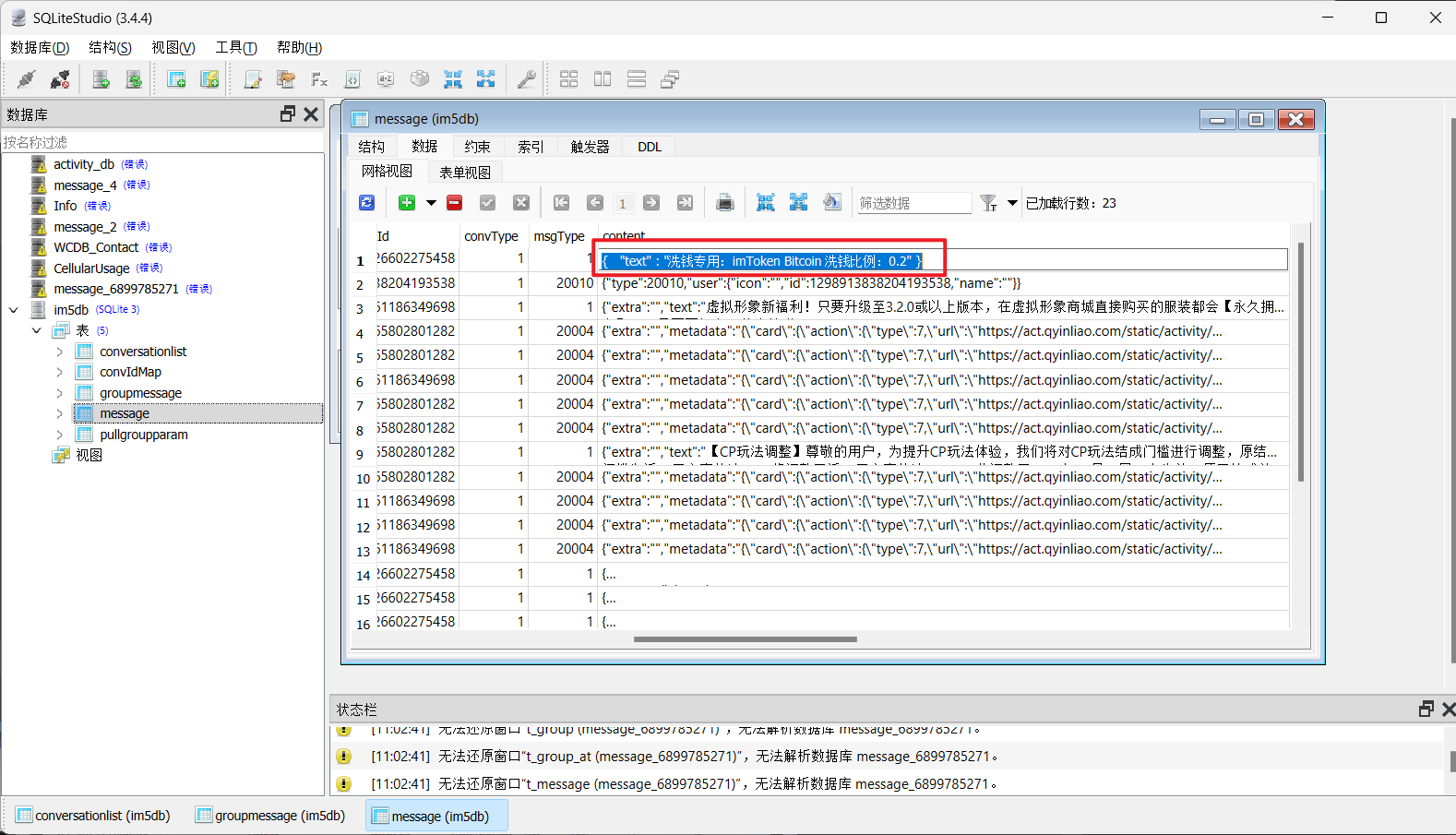

23-24. 嫌疑人和洗钱人员约定电子钱包的品牌是什么,金额比例是什么。

imToken Bitcoin

0.2

通过 “小西米语音” 约定如题内容,具体位置为该 app 备份数据下 “/AppDomain-com.titashow.tangliao/Documents/IM5_CN/9031bc3c805ac5e55ecaa151092c2c4b/IM5_storage/1399634813467579522 文件中 message 表

- 检材三中进程 “FTK Imager.exe” 的 PID 是多少?

11328

- 检材三中显示的系统时间是多少?

2023-12-12 04:06:25

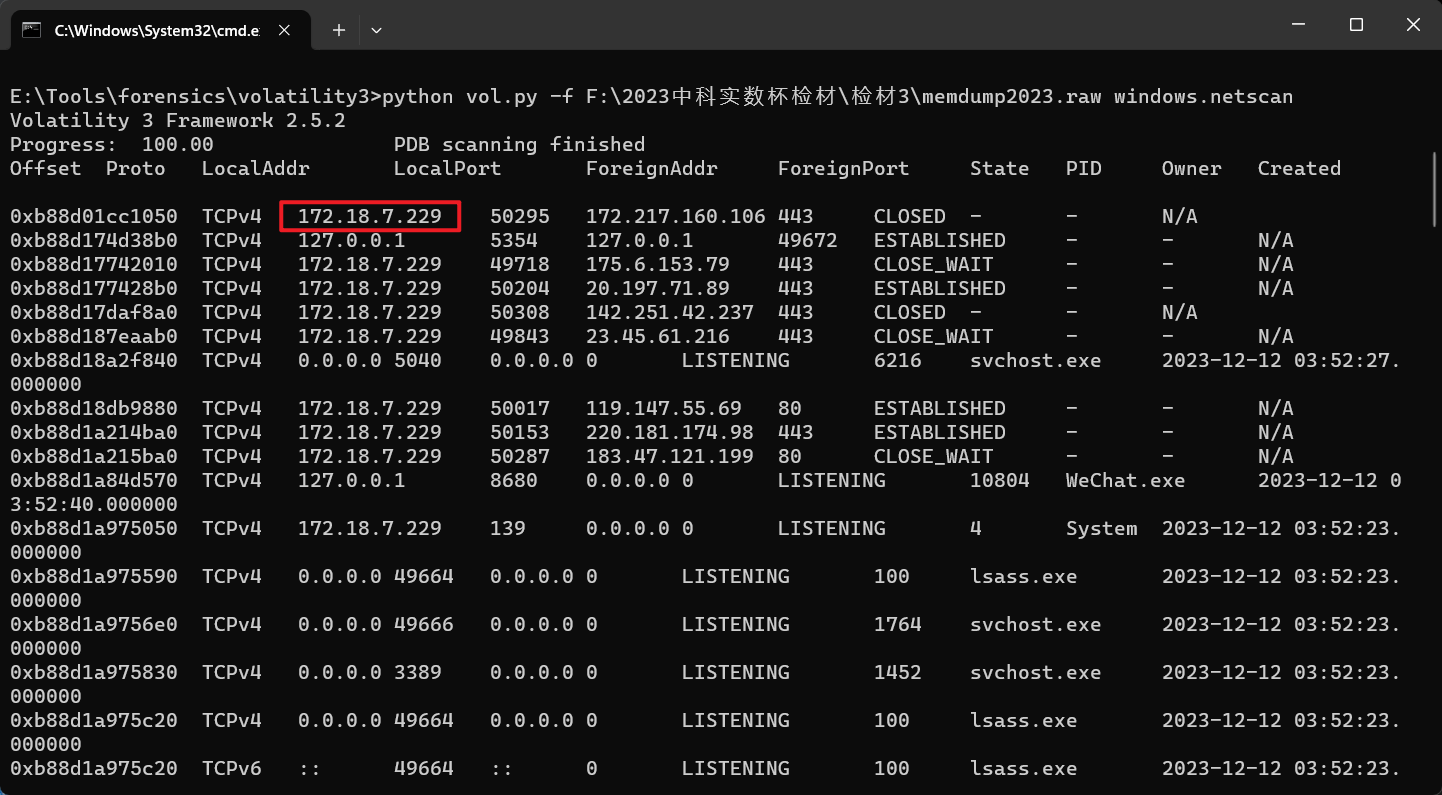

- 检材三中记录的当前系统 ip 是多少?

172.18.7.229

- 检材四中迅雷下载过的文件名是什么?

《向银河靠近》.txt

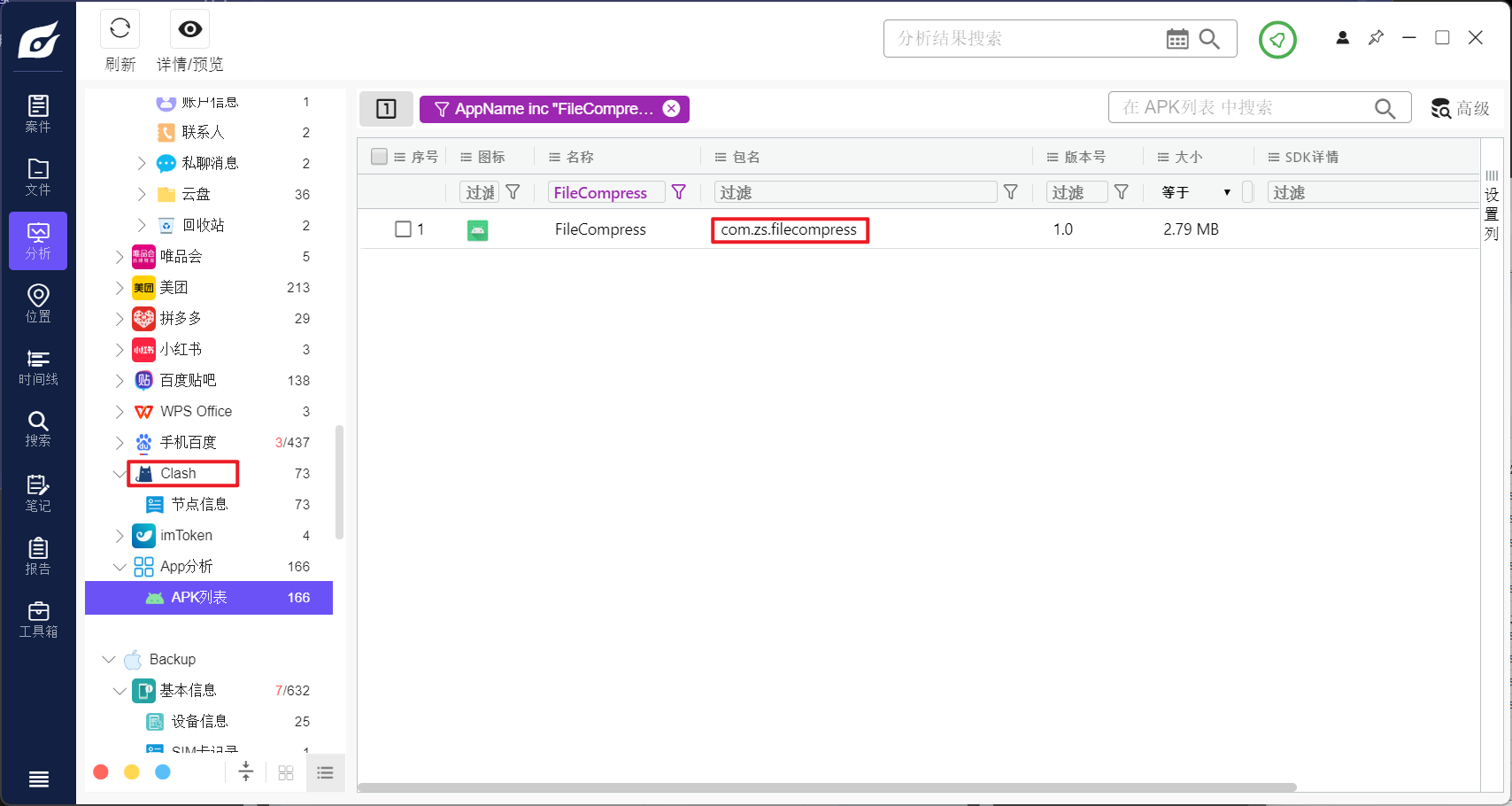

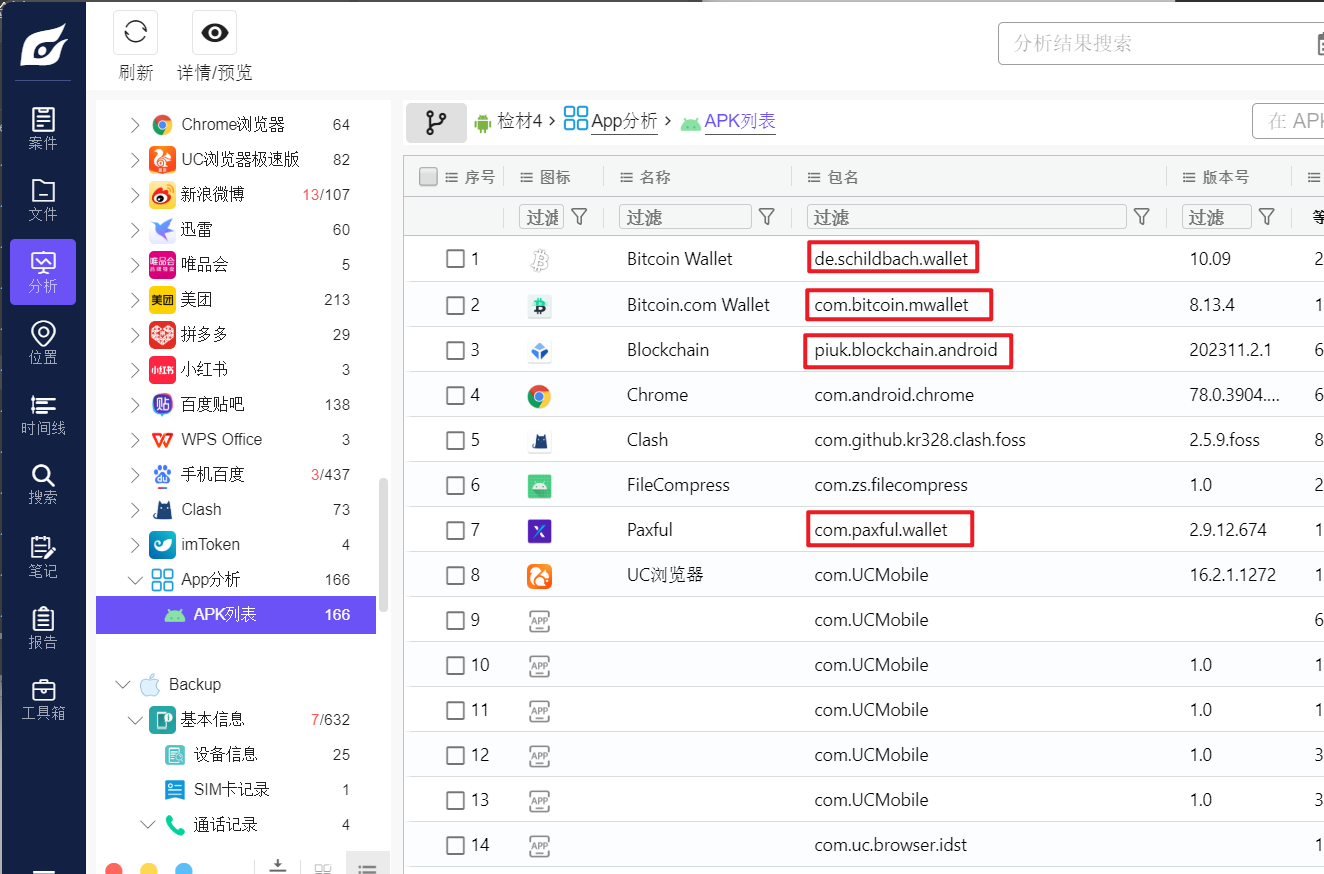

29、32. 检材四中安装了哪些可是实现翻墙(VPN)功能的 app,FileCompress app 包名是什么?

Clash

com.zs.filecompress

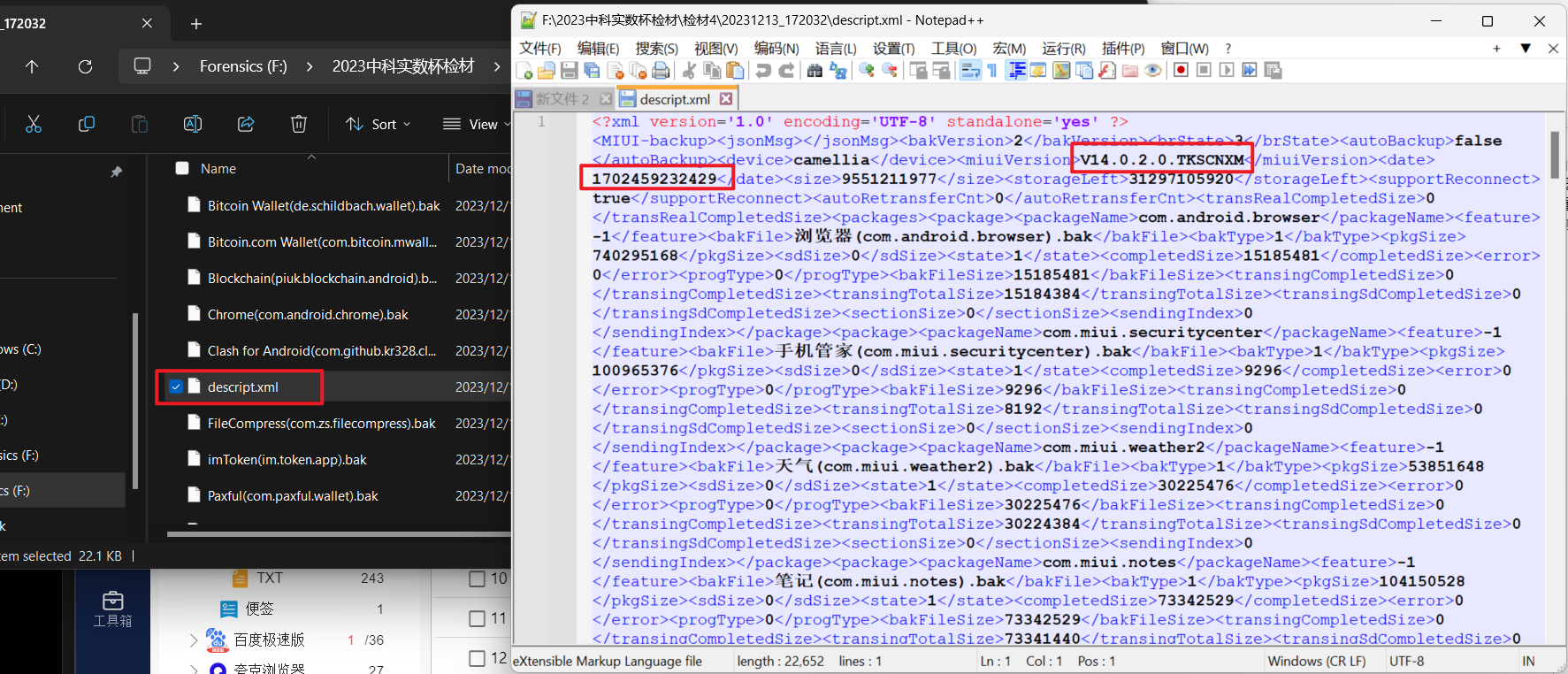

30、31. 检材四备份的设备系统版本是多少,检材四备份的时间是多少(答案以 13 位时间戳表示)

由备份文件中 “descript.xml” 可知:

V14.0.2.0.TKSCNXM

1702101947266

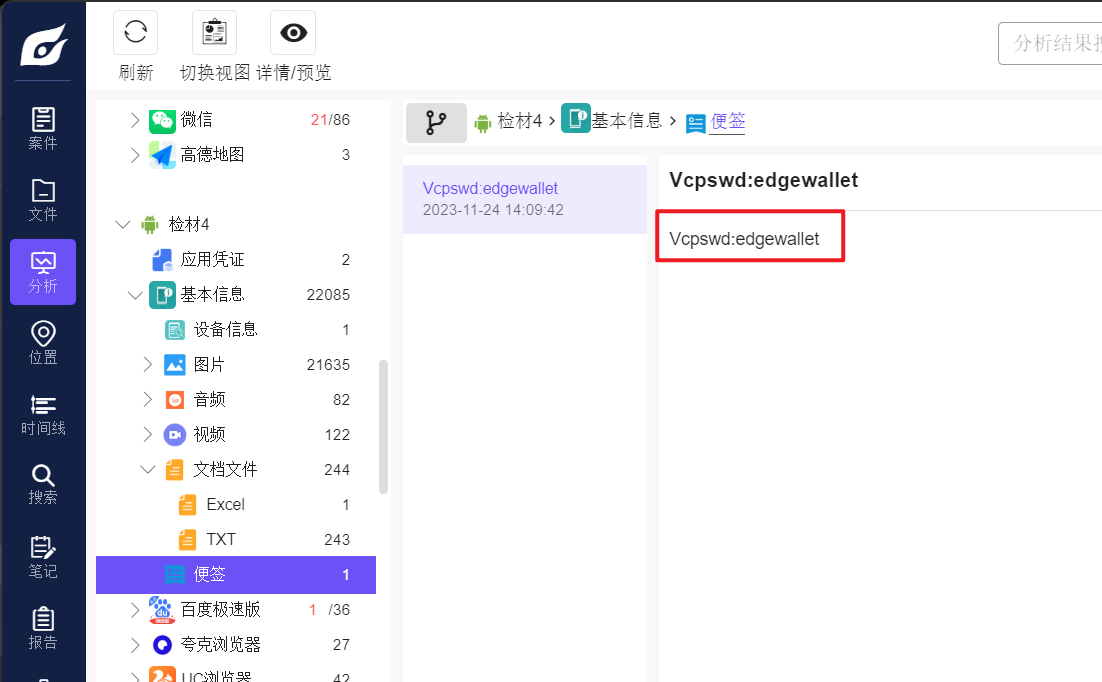

- 检材四中备忘录记录的内容是什么?(tip)

Vcpswd:edgewallet

- 请列出检材四中所有虚拟币钱包 app 的包名。

de.schildbach.wallet、com.bitcoin.mwallet、piuk.blockchain.android、im.token.app、com.paxful.wallet(火币不算,火币更多的是交易平台)

- 检材四中嫌疑人使用 Bitcoin Wallet 钱包地址是什么?

bc1q4ru3a8r0vzymwwcmawvtdyf6hkvt2x9477hjkt

在该 app 备份数据中 “apps\de.schildbach.wallet\f\log\wallet.log” 文件中保存,搜 “enlarged” 关键字

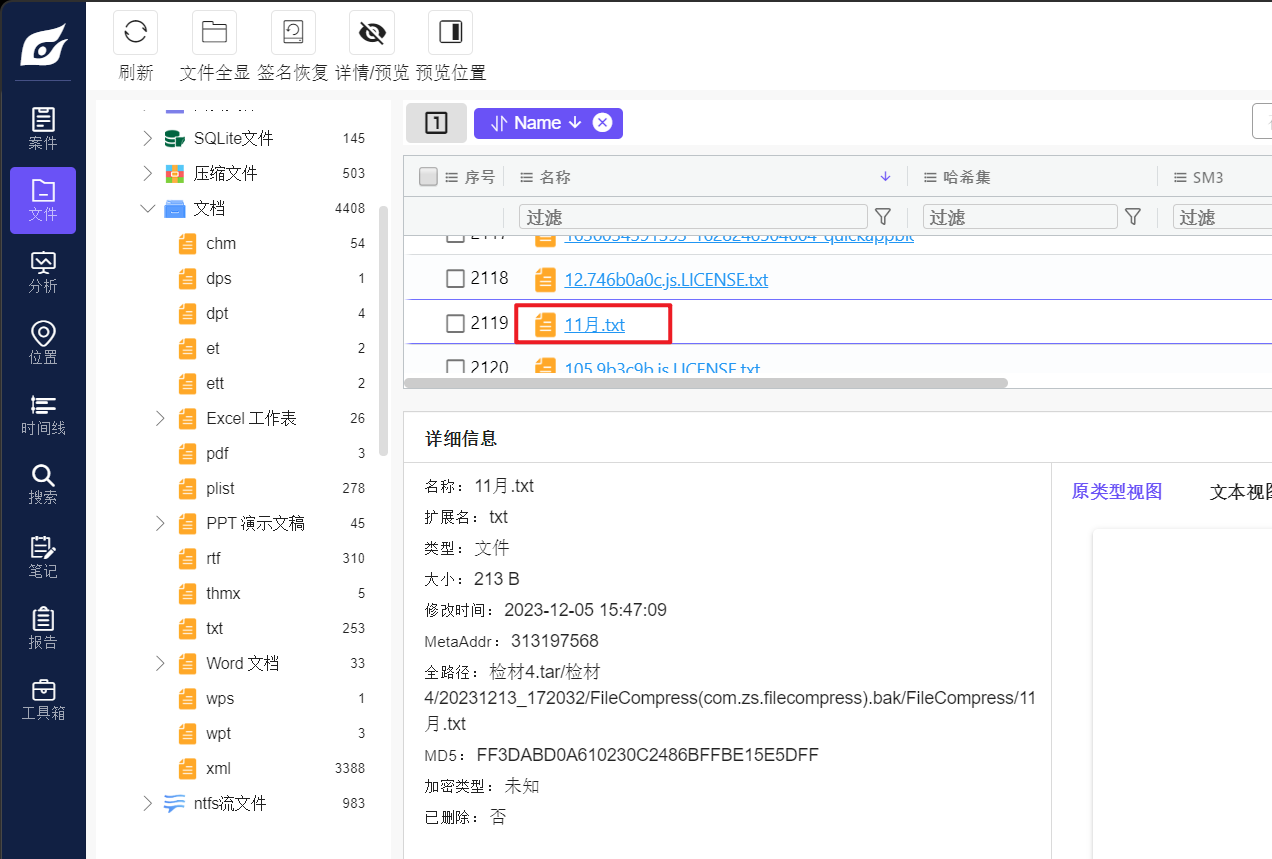

36.MD5 值为 “FF3DABD0A610230C2486BFFBE15E5DFF” 的文件在检材四中的位置

FileCompress(com.zs.filecompress).bak\FileCompress\11 月.txt

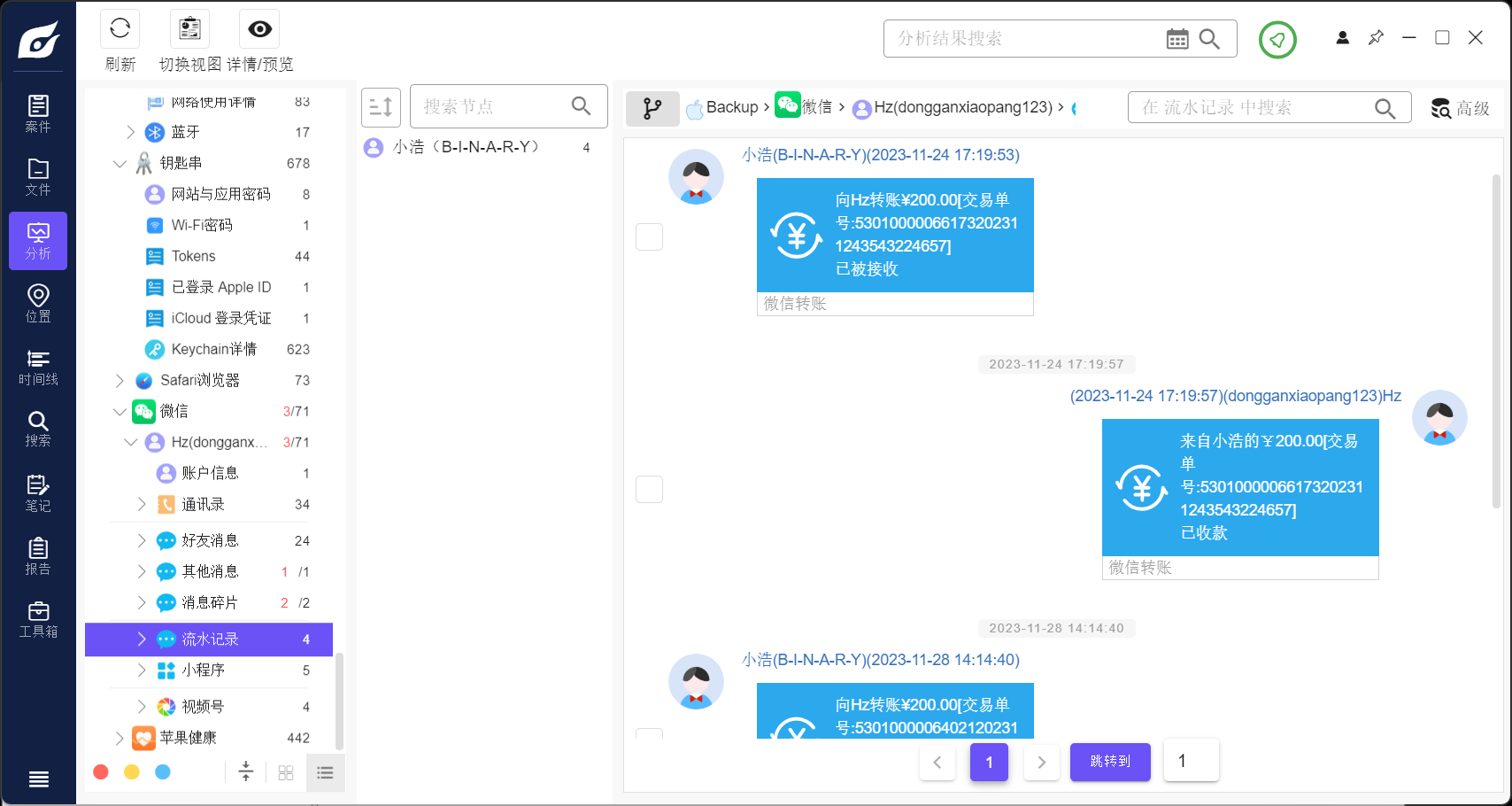

- 检材中受害人的微信号是多少?

B-I-N-A-R-Y

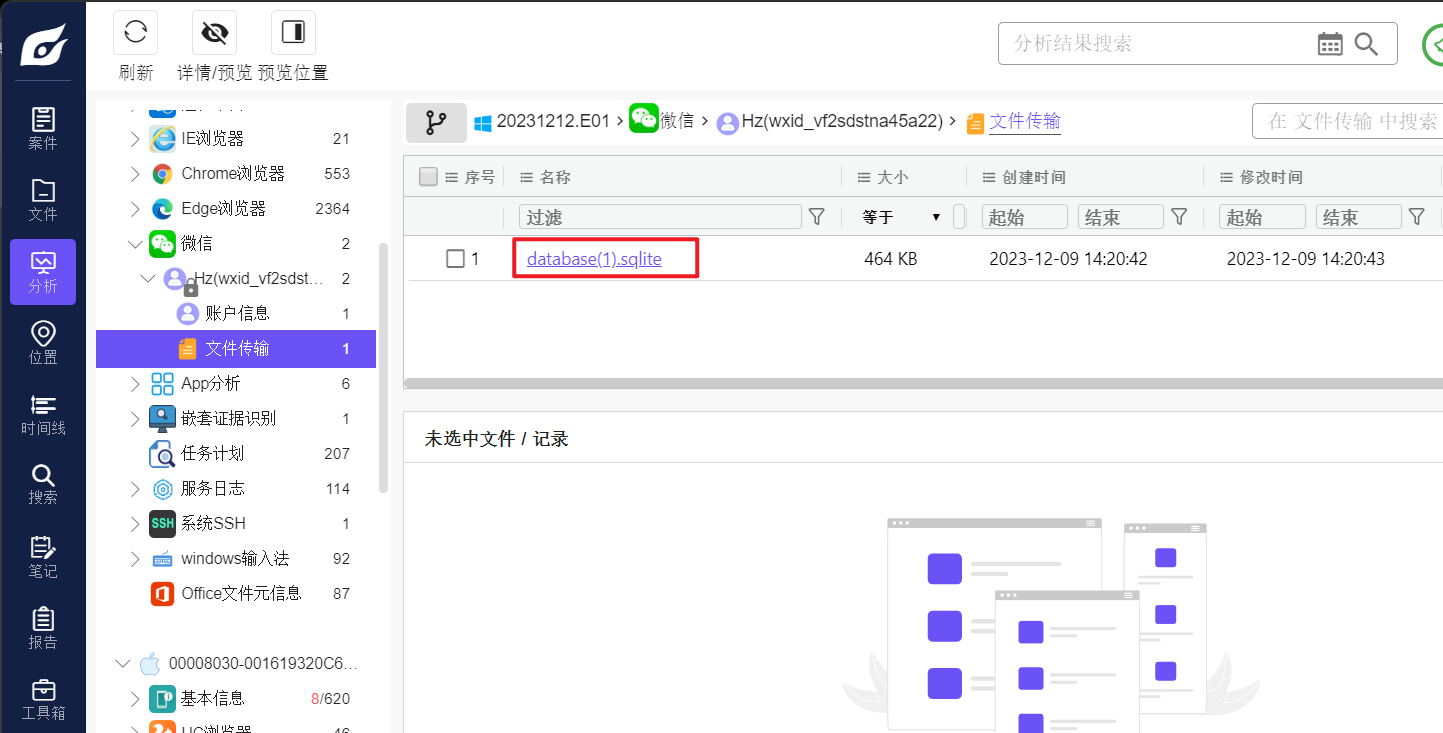

- 嫌疑人曾通过微信购买过一个公民信息数据库,该数据库中手机尾号是 8686 的用户的姓名是

章敏

- 嫌疑人手机中是否保存了小西米语音 app 的账号密码,如有,请写出其密码.

jamvU1@wiwgug$bo

- 上一题数据库中,截止到 2023 年 12 月 31 日,年龄大于等于 18 且小于等于 30 岁之间的用户信息数量

1717

身份证里面年份是 “1993-2005” 年的人

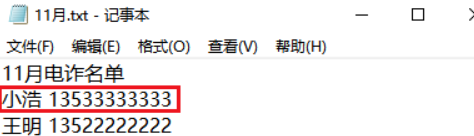

- 受害人小浩的手机号码是多少

13533333333

存放在加密的 “11 月.txt” 文件,可以从检材4导出filecompress安装包,使用 jadx 工具反编译安装包,发现文件加密方式为常见的压缩方式,密码为 “1!8Da9Re5it2b3a.”

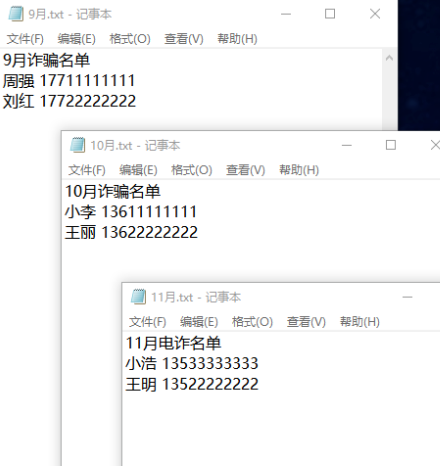

- 完整的受害人名单是几个人。

6 人

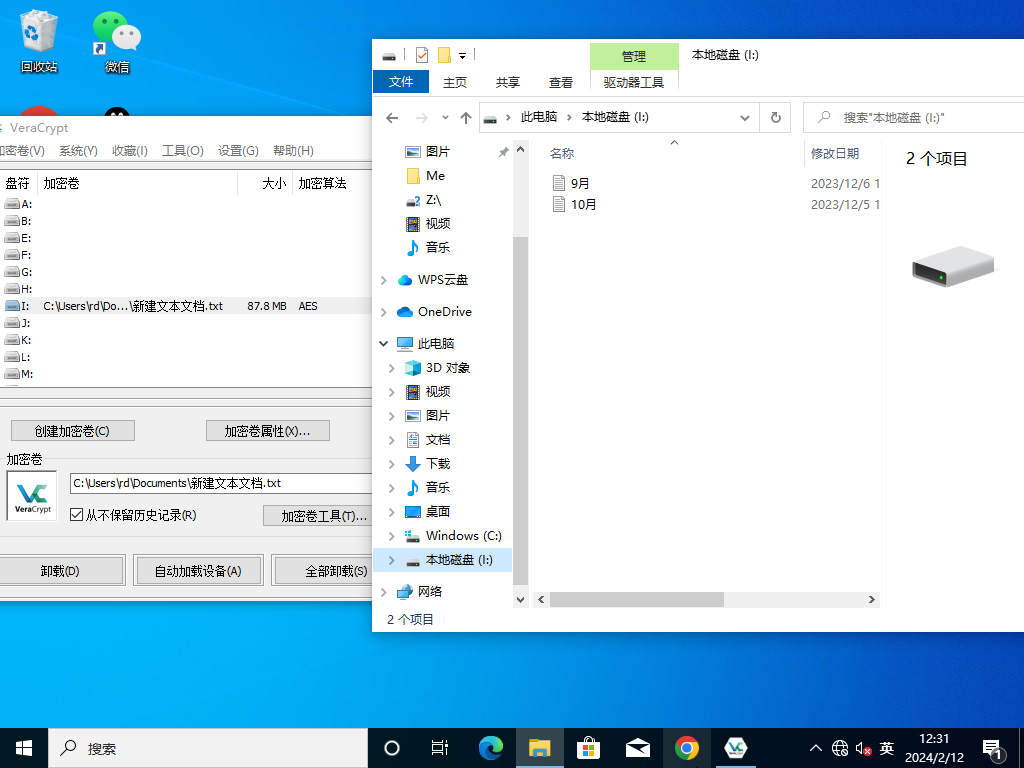

分别存放在三个位置

1、“9 月. txt”、“10 月. txt” 存放在检材一中的 VeraCrypt 加密容器里(C:\Users\rd\Documents \ 新建文本文档. txt)

2、“11 月. txt” 存放在检材四中(20231213_172032\FileCompress(com.zs.filecompress)\FileCompress\11 月. txt)

- 受害人转账的总金额是多少

600 元

检材 2 恢复出的转账记录

加密备份转账记录

以下解题思路来自第四届中科实数杯官方wp:

-

正常对检材 1- 检材 4 进行正常的数据解密、获取和分析。

-

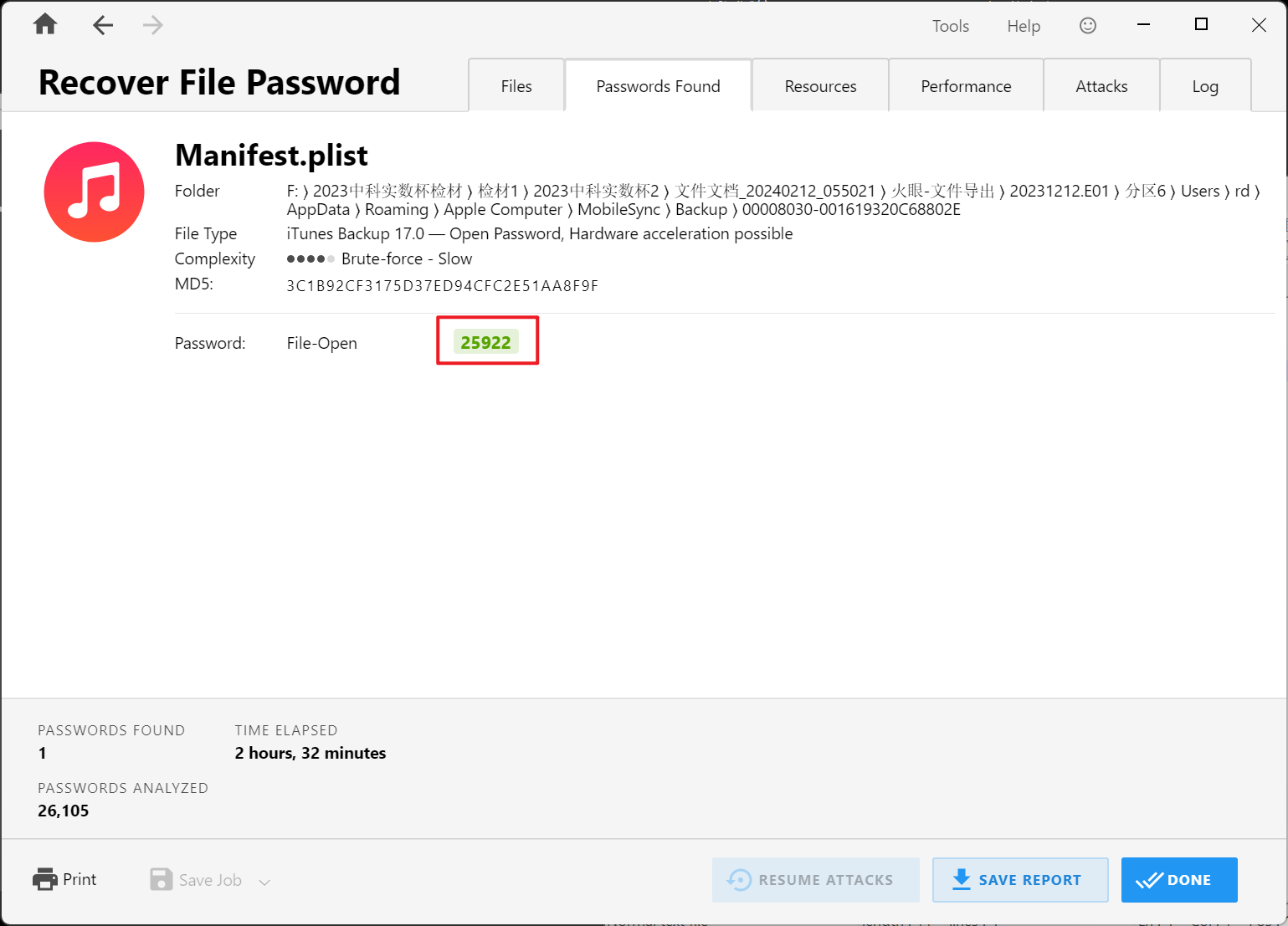

根据题目提示发现嫌疑人曾搜索过 “ios 备份密码忘了怎么办 五位纯数字”,分析嫌疑人可能还有一个加密的备份,在检材 1 默认的 itunes 备份目录下找到该加密备份,对该备份进行正常的数据解密、获取和分析。

3. 从加密备份中获取到了 keychain 数据,发现其中有小西米语音的账号密码和检材 1 的开机密码数据。由题目提示也可指小西米语音内有猫腻,查聊天记录发现其存在于洗钱人员约定的钱包品牌和比例。

4. 从题目提示到的 FileCompress app 和 MD5 文件所指向的文件 “11 月.txt” 为加密文件,通过逆向分析即可破解,发现其文件为受害人名单。(也可以通过检材四备份获取其安装包,安装到模拟器或安卓手机上,导入加密文件即可解密)

5. 通过分析检材一的最近访问文档记录,发现存在可疑文件 “9 月.txt”、“10 月.txt”

6. 通过分析检材一的最近访问文档记录、加密文件分析、反取证软件列表,发现可疑文件 “[C]:\Users\rd\Documents\ 新建文本文档.txt” 为 VeraCrypt 加密文件

7. 再根据题目备忘录内容,VeraCrypt 加密文件的密码与 edgewallet 相关。查 edgewallet 在检材 1 浏览器保存的账号密码里面有体现,仿真检材 1,输入 keychain 获取的开机密码,查看浏览器保存密码的明文,使用该密码打开 Vc 加密文件,查看其中的内容。